Wanguard Sensor (passive) + Flowspec + Wanguard Filter (scrubber)

🛡️ Implementasi DDoS Mitigation dengan Wanguard Flowspec + Filter

(Tanpa RTBH)

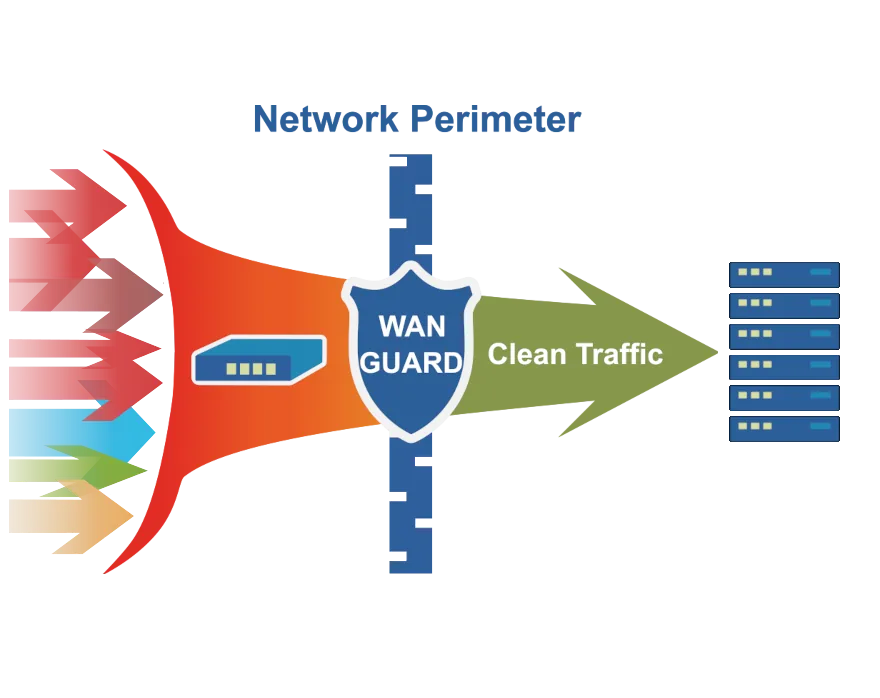

Latar Belakang

DDoS bisa menyerang langsung IP publik tenant. Solusi klasik seperti RTBH (Remote Triggered Black Hole) sering digunakan, tapi punya kekurangan utama: memutus total akses ke IP korban.

Solusi yang lebih presisi dan modern adalah menggabungkan:

-

🧠 Wanguard Sensor untuk deteksi serangan

-

🔥 Wanguard Filter sebagai scrubber

-

📡 BGP Flowspec untuk filtering trafik jahat

-

🚫 Tanpa perlu RTBH (No blackhole)

Tujuan Arsitektur

-

Melindungi tenant dari DDoS tanpa mematikan IP korban

-

Menyaring trafik jahat di edge (Nokia router) sebelum masuk ke internal jaringan

-

Membersihkan trafik yang lebih kompleks melalui Wanguard Filter

Komponen yang Digunakan

| Komponen | Peran |

|---|---|

| Wanguard Sensor | Mendeteksi pola DDoS (NetFlow/sFlow/port mirror) |

| Wanguard Filter | Menyaring trafik berdasarkan signature (packet/flow-based) |

| Router Nokia SR OS | Menjadi edge router, menerima rule Flowspec |

| BGP Session Flowspec | Kanal komunikasi antara Wanguard dan router |

| Redirect to Scrubber (opsional) | Untuk serangan layer 7 atau spoofed traffic |

Arsitektur dan Flow

+------------------+

| INTERNET |

+--------+---------+

|

Incoming Traffic

|

v

+------------------+

| EDGE ROUTER |

| (Nokia SR OS) |

+---+----------+---+

| |

| | Mirror/SPAN/NetFlow

| v

Clean or Malicious +----------------------+

| | WANGUARD SENSOR |

| | (Passive Monitoring) |

| +----------+-----------+

| |

+--------------+ +--------------------+

| | Detects DDoS |

| | Sends BGP Flowspec |

| v |

| +-------------------------+ |

| | BGP FLOWSPEC RULES | |

| +-------------------------+ |

| | |

| Matches attack traffic? |

| | |

+-----v-----+ +----v-----+ +----v-----+

| CLEAN | No → DROP attack | REDIRECT | →→→→→ | FILTER |

| TRAFFIC | via Flowspec | to SCRUB | |(scrubber)|

+-----------+ +----------+ +----+-----+

| Yes |

| ←←←←←←←←←←←←←←←←← CLEAN TRAFFIC ONLY |

| |

v v

+---------------------------------------------------------------+

| PROTECTED TENANT |

+---------------------------------------------------------------+

Penjelasan Jalur

- Normal/Clean Traffic:

- Masuk dari Internet ke Edge Router

- Tidak terdeteksi sebagai DDoS

- Tidak cocok dengan rule Flowspec → langsung diteruskan ke tenant

- DDoS Volume Attack (Sederhana):

- Terdeteksi oleh Sensor (via mirror)

-

Sensor mengirim Flowspec ke router

-

Router drop traffic yang cocok (berdasarkan dst IP, port, proto, dst prefix, dsb)

- DDoS Kompleks (Spoofed/Layer 7):

-

Sensor tidak cukup untuk handle via Flowspec

-

Sensor trigger redirect to scrubber (Wanguard Filter)

-

Filter menyaring secara granular, hanya teruskan clean traffic

-

Tenant tetap dapat akses normal

-

Tahapan Implementasi

1. Persiapkan Infrastruktur Dasar

| Komponen | Deskripsi |

|---|---|

| Router (Nokia SR OS) | Pastikan support NetFlow/sFlow/SPAN + BGP Flowspec |

| Server Wanguard Sensor | Pasang di lokasi yang menerima mirror flow |

| Server Wanguard Filter | Opsional, dipasang jika diperlukan scrubber |

| BGP Session Internal | Untuk koneksi Sensor → Router via Flowspec |

2. Konfigurasi Mirror / Flow Export di Router

Pilihan:

-

SPAN/Mirror Port ke interface Wanguard Sensor

-

NetFlow/sFlow/IPFIX dikirim ke IP Sensor

Contoh NetFlow (Nokia):

configure router interface "to-sensor"

monitor traffic

flow-export 1 destination 10.0.0.10 port 20553. Install & Konfigurasi Wanguard Sensor

-

Install Sensor (bisa pakai Ubuntu/Debian)

-

Tambahkan NetFlow source atau SPAN interface

-

Atur threshold attack: pps, bps, TCP SYN, dst port (contoh: 2211)

-

Konfigurasikan BGP Flowspec ke router Nokia

Contoh BGP Flowspec config (di Sensor):

[BGP]

type = flowspec

router-id = 10.0.0.10

neighbor = 10.0.0.1

local-as = 65001

remote-as = 65001

family = ipv4-flowspec4. Konfigurasi BGP Flowspec di Router Nokia

configure router bgp

group "wanguard-flowspec"

type internal

neighbor 10.0.0.10

family flowspec-ipv4

send

receive5. Buat Flowspec Policy (Drop)

configure policy-options

policy-statement "flowspec-policy"

entry 10

match family flowspec-ipv4

then discard6. Konfigurasi Wanguard Filter (Scrubber)

-

Diperlukan hanya jika traffic jahat tidak bisa ditangani Flowspec

-

Sensor bisa trigger redirect via BGP next-hop atau VLAN routing

-

Pasang server filter di jalur yang bisa menerima redirect

- Di Filter:

-

Atur interface input

-

Aktifkan mode packet inspection

-

Atur output ke tenant via bridge/NAT/routing

-

- Di Filter:

7. Uji Coba dan Simulasi

-

Simulasikan SYN flood atau DNS flood

-

Lihat apakah:

-

Sensor mendeteksi trafik

-

Flowspec muncul di router

-

Traffic jahat di-drop

-

Clean traffic tetap jalan

-

8. Monitoring & Alerting

-

Aktifkan notifikasi di Wanguard jika ada attack

-

Pantau dashboard:

-

Victim IP

-

pps, bps, proto

-

Flowspec yang aktif

-

Aktivitas Filter

-

Hasil Akhir yang Diharapkan

| Komponen | Fungsi |

|---|---|

| Sensor | Monitor trafik tanpa mengganggu jalur |

| Router | Menerapkan Flowspec rules (drop/redirect) |

| Filter | (Jika dipakai) Membersihkan trafik lalu meneruskan ke tenant |

| Tenant | Tetap online, trafik jahat disaring sedini mungkin |